Microsoft, hackerların kötü amaçlı hareketlerinin fark edilmeden SolarWinds üzerinde nasıl işlem yaptığını duyurdu. Söz konusu işlemlerin şirketin yerel ağında yapıldığı belirtildi. Açıklanan bilgilerin Microsoft 365 Defender Araştırma Takımı (MSTIC) ve Microsoft Siber Savunma Operasyon Merkezi (CDOC) tarafından keşfedildiği aktarıldı.

Fark edilmemeye çalıştılar

Microsoft güvenlik araştırmacıları yaptığı çalışmada, hackerların fark edilmemek için birbirinden farklı yollar denediğini belirledi. Hackerların değişik saldırı taktikleri kullandığı ve fark edilmemek için tespit imkanı düşük yolların tercih edildiği aktarıldı.

Hackerlar tarafından kullanılan bazı yollar içinse şunlar belirtildi;

- Her makineye özel Cobalt Strike DLL yerleştirilerek güvenlik ihlali bulunan her ana bilgisayar için paylaşılan göstergelerden kaçınıldı.

- Erişilen cihazlardaki dosya ve programları eşleştirmek için ikili dosyalar yeniden adlandırılarak kamuflaj sağlandı.

- AUDITPOL kullanarak olay günlüğü devre dışı bırakıldı ve daha sonra tekrar etkinleştirildi.

- Belirlenmiş protokol iletişimleriyle fazla ağ kullanımının yapılmamasından önce gerekli firewall (güvenlik duvarı) işlemleri yapıldı.

- Hedef alınan makinelerin güvenlik sistemleri kapatılarak sakin tavırla saldırı yapıldı.

- Zaman tabanlı işlemler hedef alınarak kötü amaçlı eklentilerin keşfi engellendi. Böylelikle zararlı yazılımlar sistem üzerinde varlığını sürdürdü.

Detaylı zaman akışı paylaşıldı

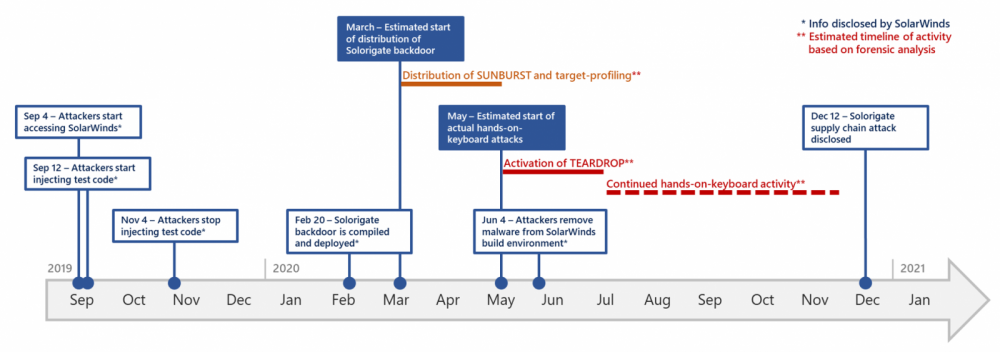

Detayları paylaşılan bir kronolojik görselde de zaman içinde hackerların yaptığı işlemlere dair bilgiler paylaşıldı.

Görselde ilk bilgi olarak 4 Eylül 2019 tarihinde hackerların SolarWinds’e erişim sağlamaya başladığı belirtiliyor. 12 Eylül 2019’da da hackerların zararlı test kodlarını sisteme gönderdiği aktarılıyor. 4 Kasım 2019 tarihinde de hackeların zararlı test kodlarını göndermeyi sonlandırdığı belirtiliyor.

20 Şubat 2020 tarihinde de ‘Solorigate’ isimli backdoor (arka kapı) inşasının tamamlandığı ve kullanıma alındığı aktarılıyor. Mart 2020 itibariyle de hedef alınan sistemlere bu arka kapı ile erişim sağlandığı belirtiliyor.

Mayıs 2020’de saldırıların devam ettiği görülürken, 4 Haziran 2020 tarihi itibariyle SolarWinds platformu üzerinden zararlı yazılımın kaldırıldığı aktarılıyor. 12 Aralık 2020 tarihinde ise Solarigate saldırısının ortaya çıktığı belirtiliyor.

Saldırganların kim olduğuna dair hâlâ kesin bir bilgi bulunmuyor. Ancak saldırıya dair FBI, CISA, ODNI ve NSA gibi kurumların, Rusya destekli hackerların yaptığına dair kanaate sahip olduğu aktarılıyor.

Güvenlik firması Kaspersky ise SolarWinds saldırısıyla Rus Turla hacker grubu arasında bir bağlantı olduğunu ifade ediyor. Buna dayanak olarak da Sunburts arka kapısının, Turla ile ilgili olan Kazuar arka kapısıyla benzer özelliklere sahip olduğu öne sürülüyor. Söz konusu backdoor ile SolarWinds’e erişim sağlandığı biliniyor.

Editör : SavunmaTR Haber Merkezi